X-Day威胁分析与对战技巧

目录

流行APT手法分析与APT29档案解密

solarwinds 供应链分析

- 3月,Prodaft(瑞士安全公司)对solarwinds进行事件分析溯源

- 供应链攻击流程

- msbuild注入

- 感染后,会进行目标监听,判断高价值目标

- 谷歌整理的供应链攻击流程分析图

- developer-source-build-package-dependency-use

关于APT29

组织能力

- 钻石模型

- 攻击者

- 毛熊背景

- 受害者

- 基础设施

- 攻击者攻陷(毛熊特点)——私有资产——第三方平台

- 能力

- 金字塔模型(描述能力等级)

攻击事件

- 经典攻击事件

- 2016 对DNC机构的攻击

-

2020 对疫苗研制机构的攻击

-

非常规事件

- 2014Tor网络出口节点劫持

- 2015 黑产类的大规模鱼叉邮件攻击

- 黑产团伙,大规模进行钓鱼邮件攻击,来收割机肉鸡

组织结构划分

-

The Dukes

-

WillMess

-

Nobelium

APT29归因分析

- APT命名是为了便于划分某一类具有相似之处的黑客组织

- 并不严格代表团伙和人员的边界,有一个服务多个的情况

- 事件归因是基于当前积累和理解向已知组织作出的合理挂靠

The Dukes归因

- 特点

- 组件中包含推特

-

使用隐写技术写入图片

-

第一步:受害者分析

- 时间线上的攻击活动调查

- 目标:以美国为主的北约成员国相关

- 第二步:特马编译时间时区

- 对比编译时间和正常工作时间的时区

- 第三步:查看美国情报机构的线索

- 是否有与事件相关的IP地址等IOC

WellMes归因

- 攻击流程(与国内红队相似)

- 单点渗透

- 横向

- 投递特马

- 第一步:SeaDuke&Wellmess(流量分析)

-

Cookie中包含SeaDuke&Wellmess的加密特征

-

第二步:Subburst&Kazaur(特马分析,卡巴斯基)

-

木马上线延时-休眠时间算法

- API Hash摘要

- PC UID标识序列生成算法

-

通过已有的海量恶意样本库,满足上述算法指纹的进行归因

-

第三步:Prodaft——SilverFish调查报告

-

从FireEye披露的资产出发

- 攻击阶段的DNS解析

- 发现DNS服务器上,有2304有PowerMTA服务

- 基于上述特征,对全球IP进行测绘,过滤无关站点

- 发现特定IP后, 进行同C段主机排查

- 发现另IP上存在意思木马主控端后台的登入页面(与黑产的资产类型有相同之处)

-

爆破登入木马主控端后台

-

第四步:CC后台源代码中的携带的开发者CID

- 进行OSINT搜集,发现与毛熊的地下技术交流论坛有关联

- 第五步:发现后台中存在俄语俚语和常用语的字符片段

- 第六步:在后台中源代码中发现流量重定向的代码过滤

- 过滤毛熊联邦相关的

- 重点关注枫叶国、美丽国

- 第七步:CC后台操作行为活跃的事件区段

- 分析日志信息的时间段,对应正常工作时间段的时区

- 注意点:

- 对IOC调查,会发现存在不同团伙使用相同IOC的情况

- 要保持质疑的态度

- 理论与现实

- 指导理论

- Killchain

- 钻石模型

- TTPs

- ATT&CK

- 实际情况

- ATT&CK半自动化落地问题

- 攻击上下文数据缺失

- TTPs关联的论证

- 用TTPs关联时,一定要是独一无二的

- 以人为主导的组织关联局限性

-

组织关联分析总结

- 受害者分析

- 国家地域

- 特定行业

- 时政分析

- 攻击资产

- 武器库

- 特马

- 攻击样本溯源

- 网络资产

- 私有资产

- 第三方资产

- TTPs

- 攻击战术偏好

- 载荷执行流程

- 单点指纹

- 要有足够的特殊性

- e.g. 图拉的加密算法会分层,每一步骤不同

- e.g. 特马对真实环境的判断,会对不同的检查点给分,在一定阈值或者水平线上进行判断

- 反制溯源

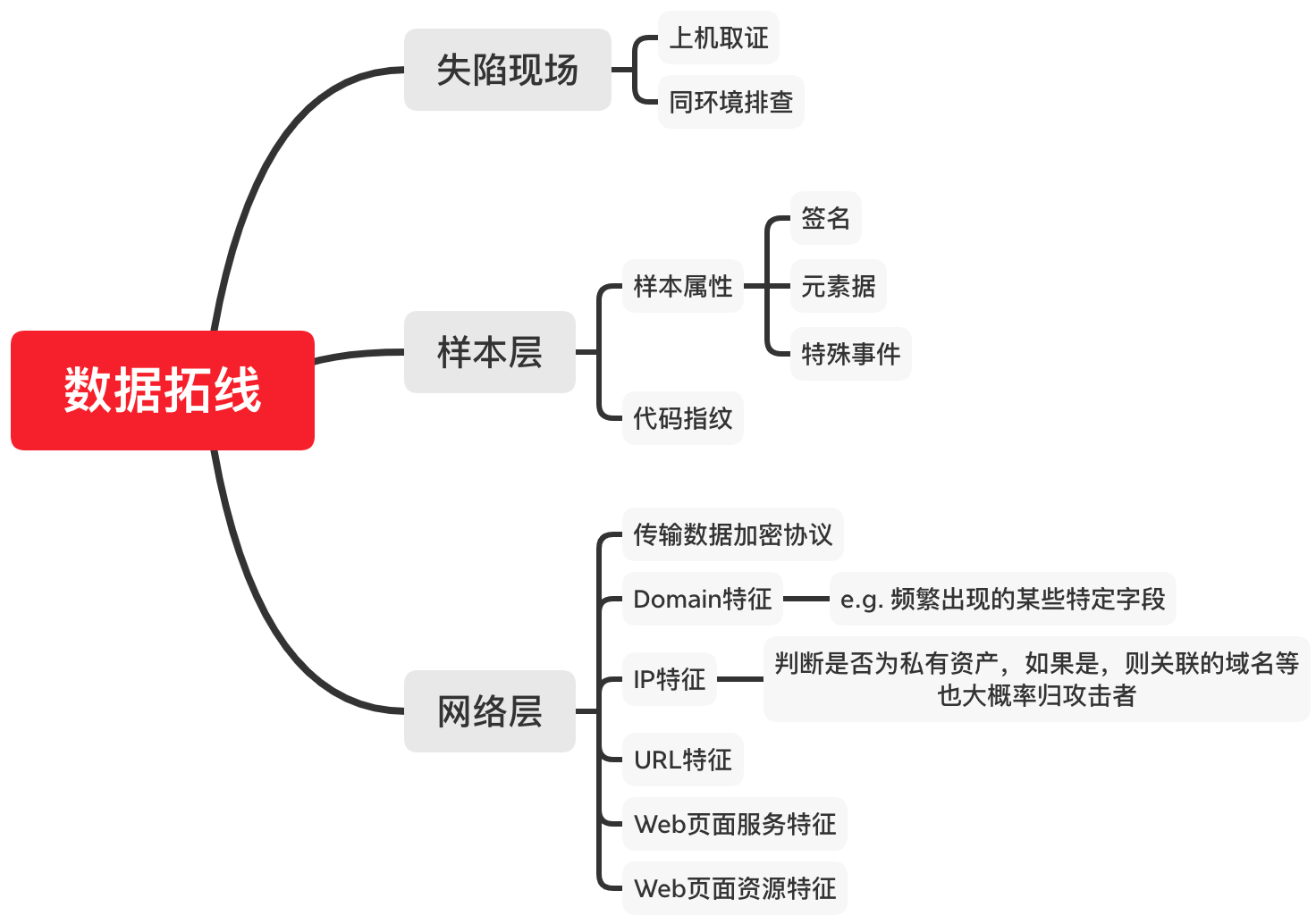

图:组织关联分析图

- 数据拓线

- 失陷现场

- 上机取证

- 同环境排查

- 样本层

- 样本属性

- 签名

- 元素据

- 特殊事件

- 代码指纹

- 网络层

- 传输数据加密协议

- Domain特征

- e.g. 频繁出现的某些特定字段

- IP特征

- 判断是否为私有资产,如果是,则关联的域名等也大概率归攻击者

- URL特征

- Web页面服务特征

- Web页面资源特征

图:数据拓线

流行勒索病毒特性研究与分享

勒索软件概述

概述

- RaaS勒索即服务的模式

- 谁都可以买,谁都可以卖,类似于买卖枪支的模式

特点

- 双重勒索已成常态

- 加密数据

- 窃取数据

- 三重勒索(DDOS)

- 四重勒索(受害者合作伙伴)

趋势

从广撒网到针对性,趋向于APT形式

勒索流程

以Kaseya VSA供应链攻击为例

- 对VSA服务器进行多个漏洞利用

- 凭证泄漏和业务逻辑咯浦东

- VSA身份验证绕过漏洞

- VSA文件上传漏洞

勒索软件技术

总体流程

投递——豁免——提权——加密策略——其他

投递

-

RDP爆破:RDP的弱口令爆破占大部分

-

邮件钓鱼,社工

- 漏洞,有上升趋势

豁免

-

行业豁免,部分勒索软件会对部分行业进行豁免,例如医疗行业

-

区域豁免

- 独联体国家之间也会进行网络犯罪调查,所以部分勒索软件家族从被溯源风险和政治因素上考虑会进行区域豁免

提权

- 关闭杀软、主防:防止检测

- 关闭软件关闭服务:避免加密过程中的文件占用

- 访问敏感路径

- Bypass微软UAC技术

- 系统文件在执行过程中会静默提权,绕过UAC

- 这类程序的三个特点

- 具有autoElevate属性

- 具有微软签名

- 可信目录

- 根据劫持方式不同分为:

- 注册表劫持

- DLL劫持

- 读取配置ini文件

- 可参考的GitHub项目:UACME(68), WinPwnage

- 管理员权限到System权限的方法

- Handle继承

- Token模拟

- 服务、计划任务

- 命名管道

- mofcomp.exe执行MOF文

- 漏洞提权

- CVE-2018-8453

- CVE-2018-20250

- CVE-2018-13379

- CVE-2021-34527

加密策略

- 利用Windows API进行文件遍历

- 过滤系统文件,保证系统的最低程度运行,进行白名单过滤

- IO读写操作占用资源大,趋势是采用IO完成端口

- 将耗时的文件读取利用线程池操作,更快速、效率高,占用资源少,但编程复杂度高

- 将加密过程和遍历过程进行分离,加密时使用线程池

- MBR加密

- 加密MBR引导扇区数据,篡改MBR代码

- 创建重启计划任务

- 系统重启后加密NTFS文件系统

- 最后的效果是启动一个DOS界面

免杀

-

动态加载API

-

加密关键字符串

-

分离免杀

-

内存加载执行

-

白+黑

-

合法签名+黑Payload

-

Lolbin

-

利用系统常见下载器

-

参考项目:lolbas-project.github.io

第三方工具

- ProcessHacker

- Mimikatz

- PsExec

- PuTTY

- CS

- 仍有驻留、环境清理等技术

预防

预防的时机

- 事前预防

- 人是最大的漏洞

- 事后处理

- 使用非对称加密,很难解密

- 事中处理

- 如何检测,了解勒索软件的特点:

- 关闭敏感进程、服务,删除备份文件

- 频繁的读取写入

- 写入勒索信

- 高CPU占用

- 预防措施

- 文件监控

- 建立诱饵文件

- 目录检测

- 文件拓展名是否更改

- CPU检测

- 当前业务的CPU利用率

- 进程监控

- 其他

- 毛熊勒索软件多,可以利用区域豁免的特点进行预防,例如安装毛熊键盘

勒索病毒应急响应的方法与技巧

排查案例

Buran勒索应急事件

-

运营商推广抽成?

-

内网排查

-

主机分析(域控)

- 通过注册表分析,分析时间线

- 3389远程桌面连接,作为跳板

-

日志分析

- 事件ID:1102,日志清除

-

Windows日志

- “应用程序”日志

- “安全”日志

- “系统”日志

-

日志被清除的替代方案

- 流量设备

- 是否存在日志收集平台(SIEM),其他还有杀软之类的日志

- 日志被删,但又没被完全删除。Windows操作系统日志:winevt

- 从其他主机,或者从外到内

-

资产&设备排查

- 钓鱼邮件排查

- 防火墙排查

- 互联网暴露资产排查(主动&被动)

勒索应急中的方法与技巧

勒索家族判断

- 勒索文件后缀,加密后的文件后缀

- 勒索信文件名

- 勒索信内容

- 勒索病毒样本,沙箱检测

- 主机加密时间确认,工具:everything

- 根据加密时间点附近时间进行回溯

- 搜索勒索常用辅助工具的关键词

- Diskgenius

- 使用数据恢复的方式来查看已删除的文件

日志分析

- 系统自带日志

- 编辑器

- 通过专业日志分析工具(e.g. logparser、splunk)

- web日志分析,通过200状态码+URI查看成功被下载的文件

- 统计各种IP登入失败的次数和百分比

- 统计某个失陷账户从哪些主机登入

流量分析

- NDR/IPS/IDS

- 全流量设备+NDR

- 全流量设备+Wireshark

应急响应排查的过程

准备阶段

- 了解应急事件环境,涉事系统环境、类型、网络环境等

- 关联拓展事件情报上下文信息

- 制定事件应急响应方案

- 协调技术支持人员,现场/线上做好技术支持。知道

抑制阶段

- 快速反应

- 内网关联威胁资产进行终端排查,日志溯源

- 制定针对勒索病毒的处置方案

取证阶段

- 现场样本留存

- 木马清除

溯源阶段

- 内部溯源:怎么进来的

- 外部溯源:资产和基础设施的信息